检查

1、检查本地和服务器间的网络是否连通

ping ip

2、检查端口是否连通

telnet ip port

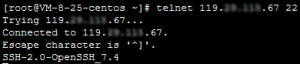

正常情况:返回如下图所示信息,22端口可访问。

异常情况:返回类似如下图所示信息,说明22端口不可访问。请检查问题网络相应部分,例如实例的防火墙或安全组是否放通22端口。

![]()

异常解决

1、检查实例的防火墙是否放行端口

f1:检查iptables

sudo iptables -L

Chain INPUT (policy ACCEPT)

target prot opt source destination

Chain FORWARD (policy ACCEPT)

target prot opt source destination

Chain OUTPUT (policy ACCEPT)

target prot opt source destination

Chain YJ-FIREWALL-INPUT (0 references)

target prot opt source destination

f2:检查firewall

sudo firewall-cmd –list-ports

20/tcp 21/tcp 22/tcp 80/tcp 443/tcp 39000-40000/tcp

添加端口500:

sudo firewall-cmd –zone=public –add-port=500/tcp –permanent

–permanent:表示将规则永久性地添加到防火墙配置中。这样,规则将在防火墙重启后仍然有效。

添加完规则后,您需要重新加载firewalld防火墙,使更改生效:

sudo firewall-cmd –reload

2、检查实例的安全组是否放行端口

公网入方向:

0.0.0.0/0 TCP:22 放行SSH

3、检查被动模式端口是否放行(防火墙+安全组)

vsftpd:

/etc/vsftpd/vsftpd.conf 中设置的 pasv_min_port 到 pasv_max_port 之间的所有端口,本文放通端口为40000 – 45000。

Pure-FTPd:

/etc/pure-ftpd/pure-ftpd.conf 中设置的 PassivePortRange 39000 40000

4、检查软件连接方式与配置中的连接方式是否匹配

vsftpd:

搜索关键词(如 pasv_enable 和 port_enable)来查看是否启用了被动模式或主动模式

Pure-FTPd:

查找 ForcePassiveIP 和 Bind 等选项来确定是否启用了被动模式或主动模式。

如果都未启用,那么 Pure-FTPd 应该默认处于被动模式,并且会使用默认的被动模式端口范围。在这种情况下,FileZilla 在连接时应该自动尝试使用被动模式。